type

status

date

slug

summary

tags

category

icon

password

URL

0x01 分离免杀

前五课的代码将会上传至Github,方便读者下载研究 : https://github.com/Rvn0xsy/BadCode

分离免杀:将恶意代码放置在程序本身之外的一种加载方式。

前面三课主要围绕着程序本身的加载,后面的课程将围绕网络、数据共享的方式去展开

0x02 管道

何为管道:管道是通过网络来完成进程间的通信,它屏蔽了底层的网络协议细节。

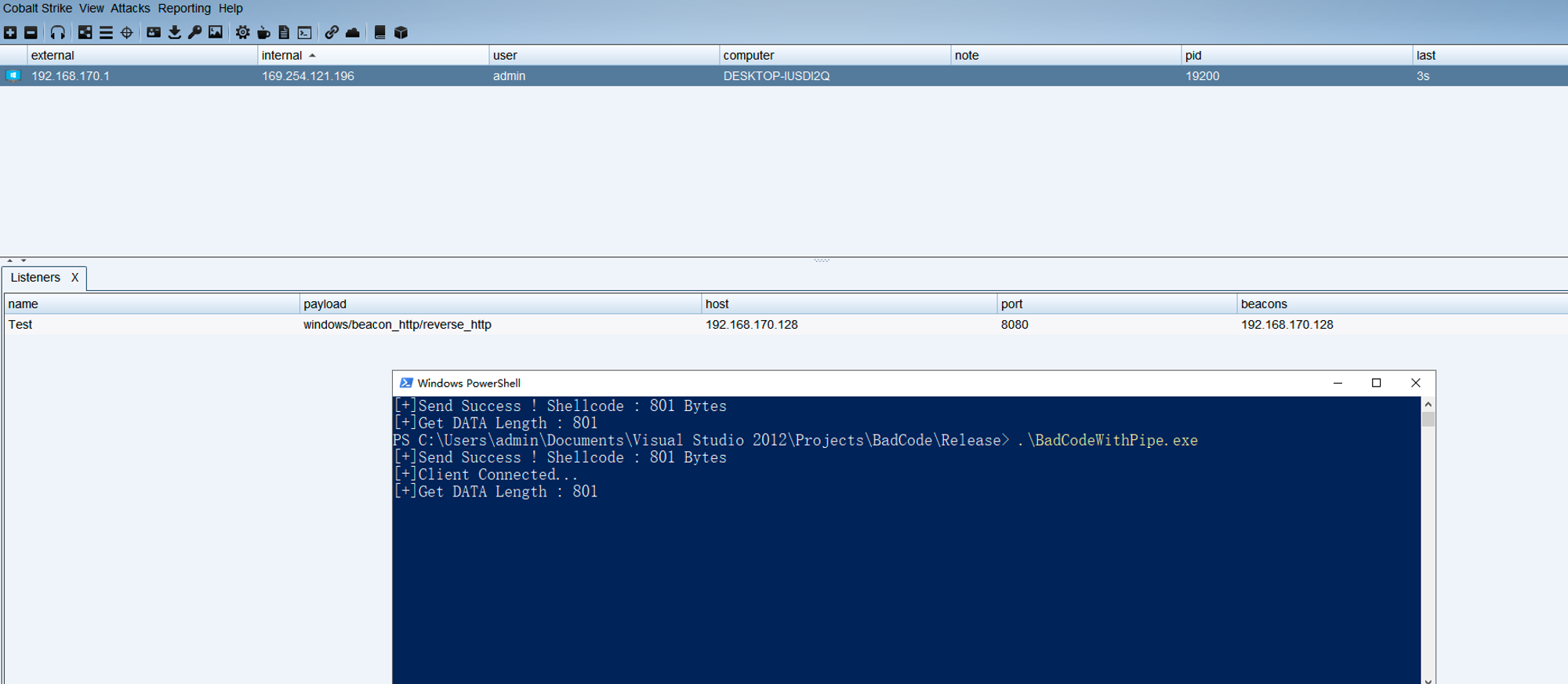

通常与Pipe相关的API都与管道有关,包括Cobaltstrike External C2也是用的管道进行进程通信,一般管道是一个公开的内核对象,所有进程都可以访问。

先展开本地管道来讲解:

本实例主要是通过一个线程函数充当一个管道客户端,使用管道客户端连接管道,发送Shellcode,然后由管道服务端接收,并反混淆,运行木马线程。

V站结果:https://www.virustotal.com/gui/file/b81f3d2e6b72f908c861b0b6e1f504af33ef60825b36af3d21bfe90fce160ae4/detection